Notice

Recent Posts

Recent Comments

Link

250x250

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

Tags

- Cisco

- vlan

- 비대칭 경로

- 방화벽

- 네트워크 설계

- pvst+

- LACP

- SQL

- 네이티브 vlan

- campus network

- eigrp

- 티스토리챌린지

- port aggregation protocol

- pagp

- ospf

- Packet Tracer

- 연결선 수

- ansible playbook

- 하프오픈

- 네트워크

- 프로그래머스

- Ansible

- 헬스 체크

- STP

- gns3

- 오블완

- 패킷 필터링

- junos os

- Network Design

- BPDU

Archives

- Today

- Total

Doctor Pepper

[ACL] 인바운드 및 아웃바운드 본문

728x90

1. ACL(Access Control List)

ACL(Access Control List)은 네트워크 보안 및 관리에서 사용되는 기술로, 네트워크 트래픽을 제어하거나 시스템 또는 리소스에 대한 접근 권한을 관리하는 데 사용된다. ACL은 특정 규칙 집합에 따라 트래픽을 허용하거나 차단하는 필터 역할을 한다.

| 표준 ACL | IP 주소만을 기준으로 트래픽을 제어합니다. 소스 IP 주소를 기반으로 허용/차단 여부를 결정합니다. 예: access-list 10 deny 192.168.1.0 0.0.0.255 |

| 확장 ACL | IP 주소 외에도 프로토콜, 포트 번호 등을 기준으로 세부적인 트래픽 제어가 가능합니다. 예: access-list 100 deny tcp 192.168.1.0 0.0.0.255 any eq 80 |

- 장단점

| 장점 | 세부적인 제어 가능 네트워크 및 시스템 보안 강화 특정 요구 사항에 맞는 유연한 접근 관리 |

| 단점 | 많은 규칙을 설정하면 관리 복잡성 증가 잘못된 설정은 네트워크 또는 시스템 문제 초래 가능 |

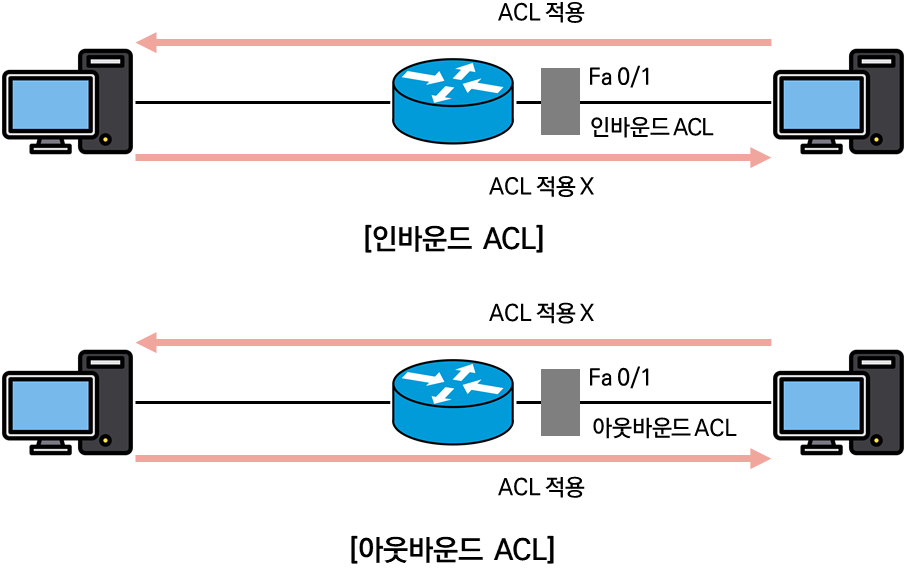

- 인바운드/아웃바운드

| 인바운드 ACL | 라우터의 인터페이스로 유입되는 패킷에 ACL을 적용 |

| 아웃바운드 ACL | 라우터의 인터페이스로 유출되는 패킷에 ACL을 적용 |

- ACL 구문

- 일련번호의 순서대로 논리적으로 운용

- 하향식으로 구문 당 빠짐없이 패킷을 검사

- 패킷 헤더와 ACL 구문이 일치하면 나머지 구문은 바로 건너뛰고 패킷을 일치하는 구문의 조건에 따라 허용 또는 거부

- 패킷 헤더와 모든 ACL 구문이 일치하지 않은 경우 거부(묵시적인 거부)

- ACL 종류

| 넘버드 표준 ACL | 식별자로 숫자를 사용(1~99) ACL 조건으로 출발지 IP 주소만을 사용 |

| 넘버드 확장 ACL | 식별자로 숫자를 사용(100~199) ACL 조건으로 출발지 IP 주소, 목적지 IP 주소, 포트번호, 프로토콜을 사용 |

| 네임드 표준 ACL | 식별자로 문자를 사용 ACL 조건으로 출발지 IP 주소만을 사용 |

| 네임드 확장 ACL | 식별자로 문자를 사용 ACL 조건으로 출발지 IP 주소, 목적지 IP 주소, 포트번호, 프로토콜을 사용 |

2. ACL 실습

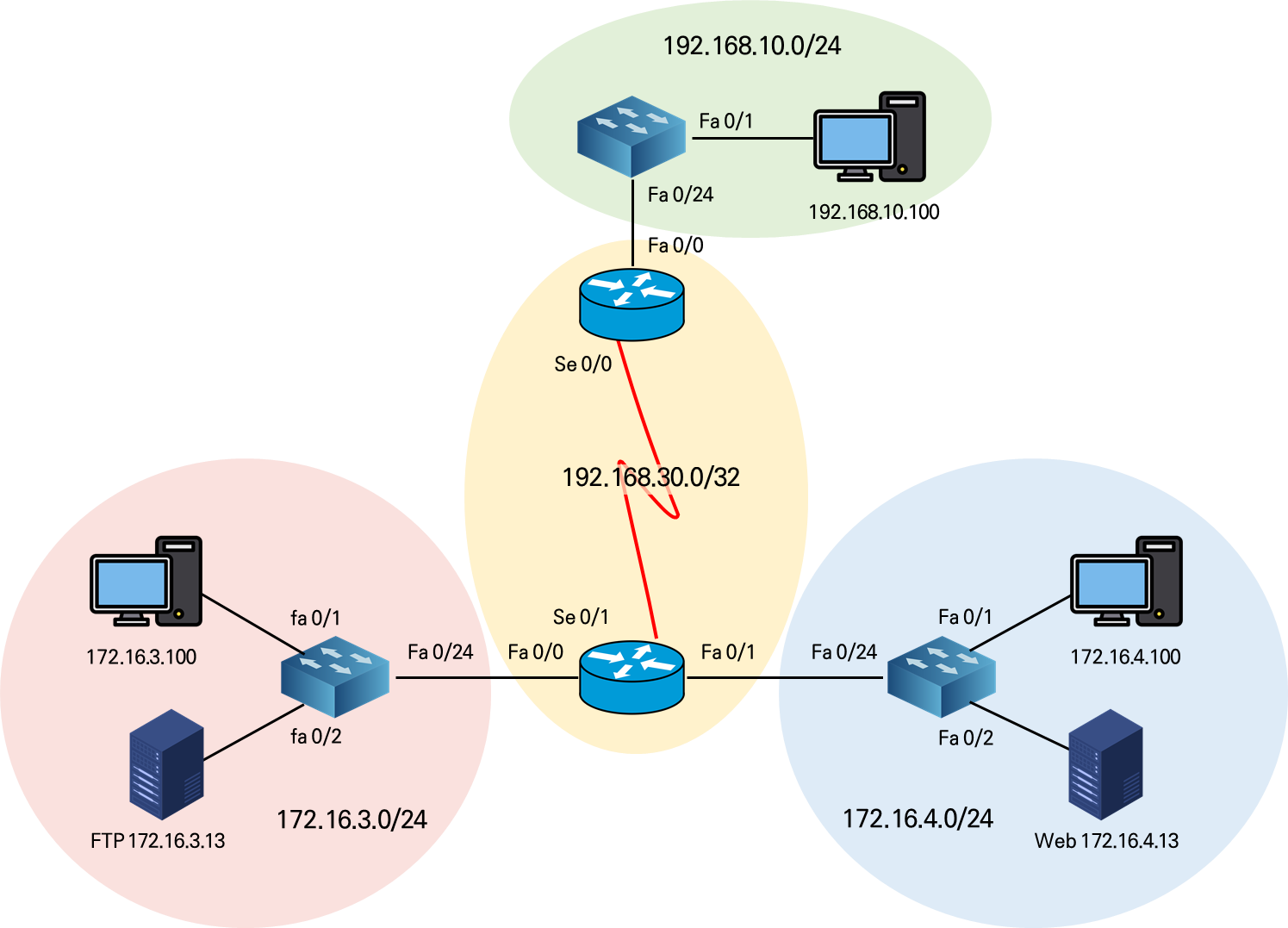

- 네트워크 토폴로지 구성

- PC: 3대

- 서버 : 2대

- 스위치(SW): Cisco 2960, 3대

- 라우터(Router): Cisco 2621XM, 2대

- OSPF 설정

2024.11.22 - [Packet Tracer] - [Router] OSPF, EIGRP

[Router] OSPF, EIGRP

1. 라우팅(Routing)네트워크상에서 주소(IP주소)를 이용해 목적지까지 경로를 결정하는 과정2024.10.17 - [네트워크/네트워크 계층] - [네트워크 계층] 라우팅(Routing) [네트워크 계층] 라우팅(Routing)1. 라

pettydream92.tistory.com

- 넘버드 표준 ACL 구문 및 설정

| Router(config) # access-list 식별자번호(1~99) {permit | deny} 출발지IP 와일드카드마스크 Router(config) # interface 인터페이스 번호 Router(config-if) # ip access-group 식별자번호(1~99) {in | out} |

- 넘버드 표준 ACL(아웃바운드) 설정

| Router(config) # access-list 1 permit 172.16.4.0 0.0.0.255 Router(config) # access-list 1 deny 192.168.10.0 0.0.0.255 Router(config) # interface fa 0/0 Router(config) # ip access-group 1 out |

- 넘버드 표준 ACL(아웃바운드) 테스트

- 넘버드 표준 ACL(인바운드) 설정

| Router(config) # access-list 2 deny 172.16.3.13 0.0.0.255 Router(config) # access-list 2 permit 0.0.0.0 255.255.255.255 Router(config) # interface fa 0/0 Router(config) # ip access-group 2 in |

- 넘버드 표준 ACL(인바운드) 테스트

- 넘버드 확장 ACL 구문 및 설정

| Router(config) # access-list 식별자번호(100~199) {permit | deny} 프로토콜(TCP, UDP, IP) 출발지IP 출발지와일드카드마스크 목적지IP 목적지와일드카드마스크 eq 포트번호 Router(config) # interface fa0/0 Router(config-if) # ip access-group 식별자번호(100~199) {in | out} |

- 넘버드 확장 ACL(아웃바운드) 설정

| Router(config) # interface fa0/0 Router(config-if) # no ip access-group 2 in Router(config) # access-list 100 deny tcp 172.16.4.0 0.0.0.255 host 172.16.3.13 eq 20 Router(config) # access-list 100 deny tcp 172.16.4.0 0.0.0.255 host 172.16.3.13 eq 21 Router(config) # access-list 100 permit ip any any Router(config) # interface fa0/0 Router(config-if) # ip access-group 100 out |

- 넘버드 확장 ACL(아웃바운드) 테스트

- 넘버드 확장 ACL(인바운드) 설정

| Router(config) # interface fa0/0 Router(config-if) # no ip access-group 100 out Router(config) # access-list 101 deny tcp 172.16.3.0 0.0.0.255 host 172.16.4.13 eq 80 Router(config) # access-list 101 permit ip any any Router(config) # interface fa0/0 Router(config-if) # ip access-group 101 in |

- 넘버드 확장 ACL(인바운드) 테스트

728x90

'Packet Tracer > 실습' 카테고리의 다른 글

| [Router] OSPF, EIGRP (0) | 2024.11.22 |

|---|---|

| [Switch] Port Security (1) | 2024.11.22 |

| [Switch] PVST+, PVRST+ (1) | 2024.11.22 |

| [Switch] STP (0) | 2024.11.21 |

| [Switch] Inter VLAN Routing (0) | 2024.11.20 |