Notice

Recent Posts

Recent Comments

Link

250x250

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- Cisco

- ansible playbook

- 하프오픈

- junos os

- 방화벽

- Network Design

- Red Hat

- 오블완

- LACP

- STP

- ospf

- 프로그래머스

- vlan

- gns3

- stream 9

- pvst+

- 네트워크 설계

- port aggregation protocol

- BPDU

- 네이티브 vlan

- 네트워크

- Ansible

- pagp

- 티스토리챌린지

- Packet Tracer

- freeradius

- SQL

- rommon mode

- eigrp

- centos

Archives

- Today

- Total

Doctor Pepper

[Enterprise Project 8] 금융회사 네트워크 설계 본문

728x90

8. Financial Institution Network System.pkt

0.18MB

1. 네트워크 설계 요구사항

- 배경

Jubilee Financial Services Ltd(JFSL)는 케냐 나이로비에 본사를 둔 금융 서비스 제공업체로, 온라인 금융 솔루션 및 서비스를 제공한다. 회사 본사는 11층 건물에 위치하며, 7층과 8층에서 주로 운영된다. 각 층에는 최소 2개의 부서가 존재하며, 본사의 주요 부서는 다음과 같다.

| 7층 | - 인사(HR) - 고객 서비스(CS) - 마케팅(MK) - 각 부서: 최소 40개의 사용자 장치, 40개의 VoIP 전화기, 1개의 무선 액세스 포인트(WIFI-AP) |

| 8층 | - 법무(LM) - 정보기술(IT) - 각 부서: 최소 20개의 사용자 장치, 20개의 VoIP 전화기, 1개의 WIFI-AP |

- 요구 사항

JFSL은 현재 타사 업체가 관리 중인 네트워크 인프라(LAN, WAN 포함)를 자체적으로 운영하려고 하며, 안정성과 보안을 강화하기 위해 다음 요구사항을 충족해야 한다.

| 1 | 설계 도구 | Cisco Packet Tracer를 사용하여 네트워크 설계 및 구현을 진행함 |

| 2 | 계층적 설계 | 모든 계층에서 중복성을 제공하는 계층형 네트워크 모델을 사용함. |

| 3 | 인터넷 서비스 제공자(ISP) | 최소 2개의 ISP와 연결하여 중복성을 보장함. 각 라우터는 두 ISP에 연결됨. |

| 4 | 무선 네트워크(WiFi) | 각 부서는 사용자들을 위한 무선 네트워크를 갖추어야 함 |

| 5 | VoIP | 각 부서에 IP 전화기를 배치하며, 부서 내 사용자 간 통화가 가능해야 함. |

| 6 | VLAN 구성 | 각 부서는 서로 다른 VLAN 및 서브네트워크를 사용해야 합니다. 음성 VLAN ID(VID)는 네트워크 전체에서 120으로 고정함. |

| 7 | 서브넷팅 | 제공된 네트워크를 기반으로 각 부서에 적절한 IP 주소를 할당할 수 있도록 서브넷팅을 수행함. |

| 8 | 기본 장치 설정 | 장치 이름(Hostname), 콘솔 암호, 배너 메시지, 암호화된 암호 설정 등을 구성하고 IP 도메인 조회 기능을 비활성화함. |

| 9 | Inter-VLAN 라우팅 | 각 부서의 장치가 서로 통신할 수 있도록 다기능 스위치(Multilayer Switch)를 사용하여 Inter-VLAN 라우팅을 구성함. |

| 10 | 코어 스위치 | 멀티레이어 스위치는 라우팅 및 스위칭 기능을 모두 수행하며 IP 주소를 할당받음 |

| 11 | DHCP 서버 | IP 전화기를 제외한 모든 네트워크 장치는 서버가 위치한 사이트의 전용 DHCP 서버에서 동적으로 IP 주소를 할당받음. |

| 12 | Cisco 2811 라우터 | VoIP 서비스를 지원하는 Cisco Catalyst 2811 라우터를 사용하며, 이 라우터는 본사(HQ)의 L3 스위치에 연결됨. |

| 13 | 정적 IP 주소 설정 | 서버룸 내 장치는 정적 IP 주소를 할당받음. |

| 14 | 전화 서비스 | 음성 게이트웨이 라우터에서 VoIP를 구성하며, 4로 시작하는 전화 번호 형식을 할당함. |

| 15 | 라우팅 프로토콜 | OSPF를 사용하여 라우터 및 멀티레이어 스위치에서 경로를 광고함. |

| 16 | 스위치 포트 보안 | 서버 사이트의 스위치 포트를 구성하여 각 포트에 한 대의 장치만 연결 가능하게 설정하며, Sticky 방식으로 MAC 주소를 학습하고 위반 시 Shutdown 모드를 사용함. |

| 17 | SSH 구성 | 모든 라우터 및 L3 스위치에 SSH를 설정하여 원격 로그인을 지원함. |

| 18 | SSH를 위한 표준 ACL | VTY 라인에 간단한 표준 ACL을 구성하여 ICT 부서만 SSH를 통해 원격 관리 작업을 수행할 수 있도록 제한함. |

| 19 | NAT 및 ACL | PAT(포트 주소 변환)을 구성하여 아웃바운드 라우터 인터페이스의 IPv4 주소를 사용하며, 이를 위한 ACL 규칙을 구현함. |

| 20 | IPsec VPN 및 ACL | 본사(HQ) 라우터와 서버 사이트 라우터 간 Site-to-Site IPsec VPN을 구성하며, 이를 위한 ACL 규칙을 구현함. |

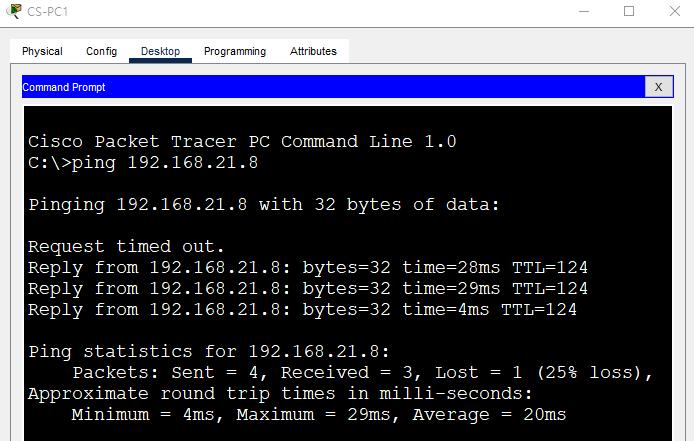

| 21 | 최종 테스트 | 설정한 모든 내용이 정상적으로 작동하는지 통신 테스트를 수행함. |

- IP 주소 계획

| 데이터용 IP | 192.168.20.0/24 |

| 음성용 IP | 10.10.10.0/24 |

| 공인 IP | 190.200.100.0 |

2. 네트워크 설계

- 토폴로지 설계(단계 : 1~5, 12)

- 기본 장치 설정(단계 : 8)

| SW 공통 (L2) |

Switch > en Switch # conf t Switch(config) # hostname HR-SW HR-SW(config) # enable password cisco HR-SW(config) # line console 0 HR-SW(config-line) # password cisco HR-SW(config-line) # login HR-SW(config-line) # exit HR-SW(config) # banner motd #NO UNAUTHORISED ACCESS!!!!!# HR-SW(config) # no ip domain-lookup HR-SW(config) # service password-encryption HR-SW(config) # do wr |

| SW 및 Router (L3, Router) ※HQ-VoIP 제외 |

Switch # conf t Switch(config) # hostname HQ-MLSW1 HQ-MLSW1(config) # enable password cisco HQ-MLSW1(config) # line console 0 HQ-MLSW1(config-line) # password cisco HQ-MLSW1(config-line) # login HQ-MLSW1(config-line) # exit HQ-MLSW1(config) # banner motd #NO UNAUTHORISED ACCESS!!!!!# HQ-MLSW1(config) # no ip domain lookup HQ-MLSW1(config) # service password-encryption HQ-MLSW1(config) # username cisco password cisco HQ-MLSW1(config) # ip domain-name cisco.com HQ-MLSW1(config) # crypto key generate rsa How many bits in the modulus [512]: 1024 HQ-MLSW1(config) # ip ssh version 2 HQ-MLSW1(config) # line vty 0 15 HQ-MLSW1(config-line) # login local HQ-MLSW1(config-line) # transport input ssh HQ-MLSW1(config-line) # exit HQ-MLSW1(config) # do wr |

- VLAN 구성(단계 : 6)

| SW 공통 (L2) ※ Server-Side -SW 제외 |

HR-SW(config) # vlan 10 HR-SW(config-vlan) # name DATA HR-SW(config-vlan) # vlan 120 HR-SW(config-vlan) # name VOICE HR-SW(config-vlan) # exit HR-SW(config) # int range fa0/1-2 HR-SW(config-if-range) # switchport mode trunk HR-SW(config-if-range) # exit HR-SW(config) # int range fa0/3-24 HR-SW(config-if-range) # switchport mode access HR-SW(config-if-range) # switchport access vlan 10 HR-SW(config-if-range) # switchport voice vlan 120 HR-SW(config-if-range) # do wr |

| SW 공통 (L3) |

HQ-MLSW1(config) # int range gig1/0/2-7 HQ-MLSW1(config-if-range) # switchport mode trunk HQ-MLSW1(config-if-range) # exit HQ-MLSW1(config) # vlan 10 HQ-MLSW1(config-vlan) # name HR HQ-MLSW1(config-vlan) # vlan 20 HQ-MLSW1(config-vlan) # name CS HQ-MLSW1(config-vlan) # vlan 30 HQ-MLSW1(config-vlan) # name MK HQ-MLSW1(config-vlan) # vlan 40 HQ-MLSW1(config-vlan) # name LM HQ-MLSW1(config-vlan) # vlan 50 HQ-MLSW1(config-vlan) # name IT HQ-MLSW1(config-vlan) # vlan 120 HQ-MLSW1(config-vlan) # name VOICE HQ-MLSW1(config-vlan) # exit |

- 스위치 포트 보안(단계 : 16)

| SERVER-SIDE -SW |

SERVER-SIDE-SW(config) # int range fa0/2-5 SERVER-SIDE-SW(config-if-range) # switchport mode access SERVER-SIDE-SW(config-if-range) # switchport port-security maximum 1 SERVER-SIDE-SW(config-if-range) # switchport port-security mac-address sticky SERVER-SIDE-SW(config-if-range) # switchport port-security violation shutdown SERVER-SIDE-SW(config-if-range) # exit SERVER-SIDE-SW(config) # int range fa0/6-24, gig0/1-2 SERVER-SIDE-SW(config-if-range) # switchport mode access SERVER-SIDE-SW(config-if-range) # switchport access vlan 99 SERVER-SIDE-SW(config-if-range) # shut SERVER-SIDE-SW(config) # do wr |

- 서브넷팅, Inter-LAN 라우팅, 코어 스위치 및 정적 IP 주소 설정(단계 : 7, 9~10, 13)

- HQ Network

| Department | Network & Subnet Mask | Valid Host Addresses | Default Gateway | Broadcast Address |

| HR | 192.168.20.0/26 | 192.168.20.1~ 192.168.20.62 | 192.168.20.1 | 192.168.20.63 |

| CS | 192.168.20.64/26 | 192.168.20.65~ 192.168.20.126 | 192.168.20.65 | 192.168.20.127 |

| MK | 192.168.20.128/26 | 192.168.20.129~ 192.168.20.190 | 192.168.20.129 | 192.168.20.191 |

| LM | 192.168.20.192/26 | 192.168.20.193~ 192.168.20.222 | 192.168.20.193 | 192.168.20.223 |

| IT | 192.168.20.224/26 | 192.168.20.225~ 192.168.20.254 | 192.168.20.225 | 192.168.20.255 |

- Server-side Site

| No | Branch | Network & IP Address | Valid Host Address | Default Gateway | Broadcast Address |

| 1 | Server-Side LAN | 192.168.21.0/28 | 192.168.21.1~ 192.168.21.254 |

192.168.21.1 | 192.168.21.15 |

- Router 및 L3 스위치 구간

| No. | Network Address |

| HQR-HQMLSW1 | 192.168.21.16/30 |

| HQR-HQMLSW2 | 192.168.21.20/30 |

- Router 및 ISPs 구간

| No. | Network Address |

| HQR-ISP1 | 190.200.100.0/30 |

| HQR-ISP2 | 190.200.100.4/30 |

| SVR-ISP1 | 190.200.100.8/30 |

| SVR-ISP2 | 190.200.100.12/30 |

- 라우팅 프로토콜 설정(단계 : 15)

| HQ-MLSW1 | HQ-MLSW1(config) # ip routing HQ-MLSW1(config) # router ospf 10 HQ-MLSW1(config-router) # router-id 1.1.1.1 HQ-MLSW1(config-router) # network 10.10.10.0 0.0.0.3 area 0 HQ-MLSW1(config-router) # network 192.168.21.16 0.0.0.3 area 0 HQ-MLSW1(config-router) # no network 10.10.10.0 0.0.0.3 area 0 HQ-MLSW1(config-router) # network 10.10.10.0 0.0.0.255 area 0 HQ-MLSW1(config-router) # network 192.168.20.0 0.0.0.255 area 0 HQ-MLSW1(config-router) # exit HQ-MLSW1(config) # do wr |

| HQ-VoIP Router | Router(config) # router ospf 10 Router(config-router) # router-id 3.3.3.3 Router(config-router) # network 10.10.10.0 0.0.0.255 area 0 Router(config-router) # exit Router(config) # do wr |

| HQ-Router | HQ-Router(config) # router ospf 10 HQ-Router(config-router) # router-id 4.4.4.4 HQ-Router(config-router) # network 192.168.21.16 0.0.0.3 area 0 HQ-Router(config-router) # network 192.168.21.20 0.0.0.3 area 0 HQ-Router(config-router) # network 190.200.100.0 0.0.0.3 area 0 HQ-Router(config-router) # network 190.200.100.4 0.0.0.3 area 0 HQ-Router(config-router) # exit HQ-Router(config) # do wr |

| Safaricom-ISP | Safaricom-ISP(config) # router ospf 10 Safaricom-ISP(config-router) # router-id 5.5.5.5 Safaricom-ISP(config-router) # network 190.200.100.0 0.0.0.3 area 0 Safaricom-ISP(config-router) # network 190.200.100.8 0.0.0.3 area 0 Safaricom-ISP(config-router) # exit Safaricom-ISP(config) # do wr |

| JTL-ISP | JTL-ISP(config) # router ospf 10 JTL-ISP(config-router) # router-id 6.6.6.6 JTL-ISP(config-router) # network 190.200.100.4 0.0.0.3 area 0 JTL-ISP(config-router) # network 190.200.100.12 0.0.0.3 area 0 JTL-ISP(config-router) # exit |

| Server-Side-Router | Server-Side-Router(config) # router ospf 10 Server-Side-Router(config-router) # router-id 7.7.7.7 Server-Side-Router(config-router) # network 192.168.21.0 0.0.0.15 area 0 Server-Side-Router(config-router) # network 190.200.100.8 0.0.0.3 area 0 Server-Side-Router(config-router) # network 190.200.100.12 0.0.0.3 area 0 Server-Side-Router(config-router) # exit Server-Side-Router(config) # do wr |

- DHCP 서버 설정(단계 : 11)

| SW공통 (L3) |

HQ-MLSW2(config) # int vlan 10 HQ-MLSW2(config-if) # ip add 192.168.20.1 255.255.255.192 HQ-MLSW2(config-if) # ip helper-address 192.168.21.5 HQ-MLSW2(config-if) # ex HQ-MLSW2(config) # int vlan 20 HQ-MLSW2(config-if) # ip add 192.168.20.65 255.255.255.192 HQ-MLSW2(config-if) # ip helper-address 192.168.21.5 HQ-MLSW2(config-if) # ex HQ-MLSW2(config) # int vlan 30 HQ-MLSW2(config-if) # ip add 192.168.20.129 255.255.255.192 HQ-MLSW2(config-if) # ip helper-address 192.168.21.5 HQ-MLSW2(config-if) # ex HQ-MLSW2(config) # int vlan 40 HQ-MLSW2(config-if) # ip add 192.168.20.193 255.255.255.192 HQ-MLSW2(config-if) # ip helper-address 192.168.21.5 HQ-MLSW2(config-if) # ex HQ-MLSW2(config) # int vlan 50 HQ-MLSW2(config-if) # ip add 192.168.20.225 255.255.255.192 HQ-MLSW2(config-if) # ip helper-address 192.168.21.5 HQ-MLSW2(config-if) # ex |

- 무선 네트워크(WiFi) 설정(단계 : 4)

- VoIP 및 전화 서비스 설정(단계 : 5, 14)

| HQ-VoIP Router | Router(config) # service dhcp Router(config) # ip dhcp pool VOICE Router(dhcp-config) # network 10.10.10.0 255.255.255.0 Router(dhcp-config) # default-router 10.10.10.1 Router(dhcp-config) # option 150 ip 10.10.10.1 Router(dhcp-config) # dns-server 10.10.10.1 Router(dhcp-config) # exit Router(config) # ip dhcp excluded-address 10.10.10.1 Router(config) # telephony-service Router(config-telephony) # max-ephones 20 Router(config-telephony) # max-dn 20 Router(config-telephony) # ip source-address 10.10.10.1 port 2000 Router(config-telephony) # auto assign 1 to 20 Router(config-telephony) # eixt Router(config) # ephone-dn 1 Router(config-ephone-dn) # number 401 Router(config-ephone-dn) # ex Router(config) # ephone-dn 2 Router(config-ephone-dn) # number 402 Router(config-ephone-dn) # ex Router(config) # ephone-dn 3 Router(config-ephone-dn) # number 403 Router(config-ephone-dn) # ex Router(config) # ephone-dn 4 Router(config-ephone-dn) # number 404 Router(config-ephone-dn) # ex Router(config) # ephone-dn 5 Router(config-ephone-dn) # number 405 Router(config-ephone-dn) # ex Router(config) # ephone-dn 6 Router(config-ephone-dn) # number 406 Router(config-ephone-dn) # ex Router(config) # ephone-dn 7 Router(config-ephone-dn) # number 407 Router(config-ephone-dn) # ex Router(config) # ephone-dn 8 Router(config-ephone-dn) # number 408 Router(config-ephone-dn) # ex Router(config) # ephone-dn 9 Router(config-ephone-dn) # number 409 Router(config-ephone-dn) # ex Router(config) # ephone-dn 10 Router(config-ephone-dn) # number 410 Router(config-ephone-dn) # ex Router(config) # do reload |

- SSH 및 표준 ACL 설정(단계 : 17, 18)

| HQ-MLSW1 | HQ-MLSW1(config) # interface GigabitEthernet1/0/3 HQ-MLSW1(config) # access-list 10 permit 192.168.20.224 0.0.0.31 HQ-MLSW1(config) # access-list 10 deny any HQ-MLSW1(config) # line vty 0 15 HQ-MLSW1(config-line) # access-class 10 in HQ-MLSW1(config-line) # exit HQ-MLSW1(config) # do wr |

| HQ-MLSW2 | HQ-MLSW2(config) # interface GigabitEthernet1/0/2 HQ-MLSW2(config-if) # access-list 10 permit 192.168.20.224 0.0.0.31 HQ-MLSW2(config) # access-list 10 deny any HQ-MLSW2(config) # line vty 0 15 HQ-MLSW2(config-line) # access-class 10 in HQ-MLSW2(config-line) # exit HQ-MLSW2(config) # do wr |

| HQ-VoIP Router | Router(config) # access-list 10 permit 192.168.20.224 0.0.0.31 Router(config) # access-list 10 deny any Router(config) # line vty 0 15 Router(config-line) # access-class 10 in Router(config-line) # exit Router(config) # do wr |

| HQ-Router | HQ-Router(config) # interface GigabitEthernet0/0 HQ-Router(config-if) # access-list 10 permit 192.168.20.224 0.0.0.31 HQ-Router(config) # access-list 10 deny any HQ-Router(config) # line vty 0 15 HQ-Router(config-line) # access-class 10 in HQ-Router(config-line) # exit HQ-Router(config) # do wr |

| Safaricom-ISP | Safaricom-ISP(config) # interface GigabitEthernet0/1 Safaricom-ISP(config-if) # access-list 10 permit 192.168.20.224 0.0.0.31 Safaricom-ISP(config) # access-list 10 deny any Safaricom-ISP(config) # line vty 0 15 Safaricom-ISP(config-line) # access-class 10 in Safaricom-ISP(config-line) # exit Safaricom-ISP(config) # do wr |

| JTL-ISP | JTL-ISP(config) # interface Serial0/2/0 JTL-ISP(config-if) # access-list 10 permit 192.168.20.224 0.0.0.31 JTL-ISP(config) # access-list 10 deny any JTL-ISP(config) # line vty 0 15 JTL-ISP(config-line) # access-class 10 in JTL-ISP(config-line) # exit JTL-ISP(config) # do wr |

| Server-Side-Router | Server-Side-Router(config) # interface GigabitEthernet0/0 Server-Side-Router(config-if) # access-list 10 permit 192.168.20.224 0.0.0.31 Server-Side-Router(config) # access-list 10 deny any Server-Side-Router(config) # line vty 0 15 Server-Side-Router(config-line) # access-class 10 in Server-Side-Router(config-line) # exit Server-Side-Router(config) # do wr |

- NAT 및 ACL 설정(단계 : 19)

| HQ-Router | HQ-Router(config) # int range gig0/0-1 HQ-Router(config-if-range) # ip nat inside HQ-Router(config-if-range) # exit HQ-Router(config) # int se0/2/0 HQ-Router(config-if) # ip nat outside HQ-Router(config-if) # int se0/2/1 HQ-Router(config-if) # ip nat outside HQ-Router(config-if) # exit HQ-Router(config) # access-list 50 permit 192.168.20.0 0.0.0.255 HQ-Router(config) # ip nat inside source list 50 interface se0/2/0 overload HQ-Router(config) # ip nat inside source list 50 interface se0/2/1 overload HQ-Router(config) # do wr |

- IPsec VPN 및 ACL(단계 : 20)

| HQ-Router 및 Server-Side- Router |

HQ-Router(config) # license boot module c2900 technology-package securityk9 ACCEPT? [yes/no] : yes HQ-Router(config) # do reload |

| HQ-Router | HQ-Router(config) # access-list 110 permit ip 192.168.20.0 0.0.0.255 192.168.21.0 0.0.0.15 HQ-Router(config) # crypto isakmp policy 10 HQ-Router(config-isakmp) # encryption aes 256 HQ-Router(config-isakmp) # authentication pre-share HQ-Router(config-isakmp) # group 5 HQ-Router(config-isakmp) # exit HQ-Router(config) # crypto isakmp key vpnpa55 address 190.200.100.9 HQ-Router(config) # crypto ipsec transform-set VPN-SET esp-aes esp-sha-hmac HQ-Router(config) # crypto map VPN-MAP 10 ipsec-isakmp HQ-Router(config-crypto-map) # description VPN connection to SERVER-SIDE-SITE . HQ-Router(config-crypto-map) # set peer 190.200.100.9 HQ-Router(config-crypto-map) # set transform-set VPN-SET HQ-Router(config-crypto-map) # match address 110 HQ-Router(config-crypto-map) # exit HQ-Router(config) # int s0/2/0 HQ-Router(config-if) # crypto map VPN-MAP HQ-Router(config-if) # exit HQ-Router(config) # do wr |

| Server-Side -Router |

Server-Side-Router(config) # access-list 110 permit ip 192.168.21.0 0.0.0.15 192.168.20.0 0.0.0.255 Server-Side-Router(config) # crypto isakmp policy 10 Server-Side-Router(config-isakmp) # encryption aes 256 Server-Side-Router(config-isakmp) # authentication pre-share Server-Side-Router(config-isakmp) # group 5 Server-Side-Router(config-isakmp) # exit Server-Side-Router(config) # crypto isakmp key vpnpa55 address 190.200.100.1 Server-Side-Router(config) # crypto ipsec transform-set VPN-SET esp-aes esp-sha-hmac Server-Side-Router(config) # crypto map VPN-MAP 10 ipsec-isakmp Server-Side-Router(config-crypto-map) # description VPN connection to HQ-NETWORK . Server-Side-Router(config-crypto-map) # set peer 190.200.100.1 Server-Side-Router(config-crypto-map) # set transform-set VPN-SET Server-Side-Router(config-crypto-map) # match address 110 Server-Side-Router(config-crypto-map) # exit Server-Side-Router(config) # int s0/2/0 Server-Side-Router(config-if) # crypto map VPN-MAP Server-Side-Router(config-if) # exit Server-Side-Router(config) # do wr |

728x90

'Packet Tracer > 프로젝트' 카테고리의 다른 글

| [Enterprise Project 7] 통신 회사 네트워크 설계(1) (3) | 2024.11.28 |

|---|---|

| [Enterprise Project 6] 캠퍼스 네트워크 설계 (2) (1) | 2024.11.27 |

| [Enterprise Project 5] 은행 네트워크 (3) | 2024.11.27 |

| [Enterprise Project 4] 캠퍼스 네트워크 설계 (1) (0) | 2024.11.24 |

| [Enterprise Project 3] 호텔 관리 네트워크 설계 (3) | 2024.11.24 |