Notice

Recent Posts

Recent Comments

Link

250x250

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- 네트워크 설계

- BPDU

- ospf

- 하프오픈

- Network Design

- centos

- Cisco

- freeradius

- STP

- gns3

- Packet Tracer

- stream 9

- 방화벽

- 프로그래머스

- port aggregation protocol

- vlan

- 오블완

- pvst+

- LACP

- 네트워크

- SQL

- 네이티브 vlan

- 티스토리챌린지

- Ansible

- pagp

- Red Hat

- junos os

- eigrp

- rommon mode

- ansible playbook

Archives

- Today

- Total

Doctor Pepper

[Enterprise Project 7] 통신 회사 네트워크 설계(1) 본문

728x90

7. Telcommunication Company.pkt

0.18MB

1. 네트워크 설계 요구사항

- 회사 개요

| Cairo Telco | 카이로에 위치한 IT 솔루션 및 서비스를 제공하는 통신 회사 |

| 위치 | Pharaoh's Meg Plaza 4~5층 |

| 층별 구성 | - 4층 : HR 및 재무(40명), 제픔 브랜드 및 마케팅(45명), 행정 및 기업 부서(35명) - 5층 : IT 네트워크 밎 지원(45명), 소프트웨어 엔지니어링(36명), 클라우드 엔지니어링(32aud) |

- 네트워크 인프라

| ISP | Seacom 인터넷 서비스 사용 |

| 네트워크 장비 | - Cisco ASA 5525-X 방화벽 1대. - Catalyst 3850 48-Port 스위치 1대. - Catalyst 2960 48-Port 스위치 3대. - Catalyst 2960 24-Port 스위치 2대. - Cisco Voice Gateway 1대. - Cisco WLC(Wireless LAN Controller) 1대. - LAP(Lightweight Access Points) 6대. |

| 서버 | - Windows Server 2022 기반. - Active Directory, Radius Server, DNS 및 DHCP 서비스 관리. - 내부 호스팅 ERP 시스템, 이메일 서버, 파일 서버 운영. |

| 클라우드 | Microsoft Azure 사용 - VM, Blob Storage, 네트워킹, 보안 등 다양한 Azure 리소스를 개발 및 클라우드 엔지니어가 활용. |

- 요구 사항

| 1 | 설계 도구: Cisco Packet Tracer를 사용하여 설계 및 구현. |

| 2 | 계층적 설계: 계층적 설계 모델을 사용하여 중복성 제공. |

| 3 | ISP 연결: Seacom ISP 라우터에 연결. |

| 4 | WLC(Wireless LAN Controller): 각 부서별 무선 AP 제공(직원 및 게스트 WIFI). |

| 5 | VoIP: 각 부서에 IP 전화기 설치. |

| 6 | VLAN: LAN(50), WLAN(60), VoIP(101) VLAN 설정. |

| 7 | EtherChannel: LACP(Link Aggregation Control Protocol) 사용. |

| 8 | STP 설정: PortFast와 BPDUguard 설정으로 빠른 포트 전환. |

| 9 | 서브넷팅: 각 네트워크에 필요한 IP 주소 할당(서브넷팅 수행). |

| 10 | 기본 장치 설정: 호스트 이름, 콘솔 비밀번호, 배너 메시지, 암호화, IP 도메인 조회 비활성화. |

| 11 | Inter-VLAN 라우팅: 멀티레이어 스위치에서 VLAN 간 라우팅 설정. |

| 12 | 코어 스위치: 라우팅 및 스위칭 기능을 모두 수행. |

| 13 | DHCP 서버: 모든 장치(IP 전화기 제외)에 동적 IP 주소 할당. |

| 14 | Cisco 2811 라우터: 전화 서비스를 지원하도록 구성. |

| 15 | 정적 주소 할당: 서버룸의 장치에 정적 IP 주소 할당. |

| 16 | 전화 서비스: Voice Gateway 라우터에서 VoIP 구성, 전화번호 형식(1...) 할당. |

| 17 | 라우팅 프로토콜: OSPF(Open Shortest Path First) 사용하여 라우터와 멀티레이어 스위치에서 경로 광고. |

| 18 | SSH 액세스 제어: Senior Network Security Engineer만 SSH를 통한 원격 관리 작업을 수행할 수 있도록 표준 ACL 설정. |

| 19 | Cisco ASA 방화벽: 보안 수준, 존, 정책 설정. |

| 20 | 최종 테스트: 통신 확인 및 모든 구성 요소 정상 작동 여부 테스트. |

- IP 주소 계획

| WLAN | 10.20.0.0/16 |

| LAN | 192.168.10.0/24 |

| 데이터 | 172.16.10.0/24 |

| 음성(VoIP) | 10.10.10.0/24 |

| DMZ | 10.10.10.0/28 |

| 공인 IP | 197.200.100.0 |

2. 네트워크 설계

- 토폴로지 설계( 단계 : 1~3, 5)

- 기본 장치 설정(단계 : 10)

| FW | ciscoasa > en Password: # 초기 비밀번호는 없으므로, Enter ciscoasa # conf t ciscoasa(config) # hostname PERIMETER-FW PERIMETER-FW(config) # en pass cisco PERIMETER-FW(config) # enable password cisco PERIMETER-FW(config) # username cisco password cisco PERIMETER-FW(config) # domain-name cisco.net PERIMETER-FW(config) # wr mem |

| 공통 (L2, L3, DMZ-SW, CISCO-VOICE G/W) |

Switch > en Switch # conf t Switch(config) # hostname DMZ-SW DMZ-SW(config) # enable password cisco DMZ-SW(config) # banner motd *No UNAUTHORISED ACCESS- THIS PUNISHABLE BY LAW!!!!!!* DMZ-SW(config) # username cisco password cisco DMZ-SW(config) # ip domain-name cisco.net DMZ-SW(config) # line con 0 DMZ-SW(config-line) # password cisco DMZ-SW(config-line) # login DMZ-SW(config-line) # exit DMZ-SW(config) # no ip domain-lookup DMZ-SW(config) # service password-encryption DMZ-SW(config) # do wr |

- VLAN 설정(단계 : 6)

| SW 공통 (L2) |

CAIRO-ACCESS-SW1 # conf t CAIRO-ACCESS-SW1(config) # vlan 50 CAIRO-ACCESS-SW1(config-vlan) # name LAN CAIRO-ACCESS-SW1(config-vlan) # ex CAIRO-ACCESS-SW1(config) # vlan 60 CAIRO-ACCESS-SW1(config-vlan) # name WLAN CAIRO-ACCESS-SW1(config-vlan) # ex CAIRO-ACCESS-SW1(config) # vlan 101 CAIRO-ACCESS-SW1(config-vlan) # name VoIP CAIRO-ACCESS-SW1(config-vlan) # ex CAIRO-ACCESS-SW1(config) # int range fa0/3-5 CAIRO-ACCESS-SW1(config-if-range) # int range fa0/3-11 CAIRO-ACCESS-SW1(config-if-range) # switchport mode access CAIRO-ACCESS-SW1(config-if-range) # switchport access vlan 50 CAIRO-ACCESS-SW1(config-if-range) # switchport voice vlan 101 CAIRO-ACCESS-SW1(config-if-range) # ex CAIRO-ACCESS-SW1(config) # int range fa0/12 CAIRO-ACCESS-SW1(config-if-range) # switchport mode access CAIRO-ACCESS-SW1(config-if-range) # switchport access vlan 60 CAIRO-ACCESS-SW1(config-if-range) # ex CAIRO-ACCESS-SW1(config) # int range fa0/13-23 CAIRO-ACCESS-SW1(config-if-range) # switchport mode access CAIRO-ACCESS-SW1(config-if-range) # switchport access vlan 50 CAIRO-ACCESS-SW1(config-if-range) # switchport voice vlan 101 CAIRO-ACCESS-SW1(config-if-range) # ex CAIRO-ACCESS-SW1(config) # int range fa0/24 CAIRO-ACCESS-SW1(config-if-range) # switchport mode access CAIRO-ACCESS-SW1(config-if-range) # switchport access vlan 60 CAIRO-ACCESS-SW1(config-if-range) # ex CAIRO-ACCESS-SW1(config) # do wr |

| L3 SW | CAIRO-CORE-SW(config) # vlan 50 CAIRO-CORE-SW(config-vlan) # name LAN CAIRO-CORE-SW(config-vlan) # vlan 60 CAIRO-CORE-SW(config-vlan) # name WALN CAIRO-CORE-SW(config-vlan) # vlan 101 CAIRO-CORE-SW(config-vlan) # name VoIP CAIRO-CORE-SW(config-vlan) # ex CAIRO-CORE-SW(config) # int gig1/0/3 CAIRO-CORE-SW(config-if) # switchport mode access CAIRO-CORE-SW(config-if) # switchport access vlan 60 CAIRO-CORE-SW(config-if) # ex CAIRO-CORE-SW(config) # do wr |

- Etherchannel 및 STP 설정(단계 : 7~8)

| SW 공통 (L2) |

CAIRO-ACCESS-SW1(config) # int range fa0/1-2 CAIRO-ACCESS-SW1(config-if-range) # channel-group 1 mode active CAIRO-ACCESS-SW1(config-if-range) # exit CAIRO-ACCESS-SW1(config) # int port-channel 1 CAIRO-ACCESS-SW1(config-if) # switchport mode trunk CAIRO-ACCESS-SW1(config-if) # ex CAIRO-ACCESS-SW1(config) # int range fa0/3-24 CAIRO-ACCESS-SW1(config-if-range) # spanning-tree portfast CAIRO-ACCESS-SW1(config-if-range) # spanning-tree bpduguard enable CAIRO-ACCESS-SW1(config-if-range) # exit |

| L3 SW | CAIRO-CORE-SW(config) # int range gig1/0/4-5 CAIRO-CORE-SW(config-if-range) # channel-group 1 mode active CAIRO-CORE-SW(config-if-range) # ex CAIRO-CORE-SW(config) # int port-channel 1 CAIRO-CORE-SW(config-if) # switchport mode trunk CAIRO-CORE-SW(config-if) # ex CAIRO-CORE-SW(config) # int range gig1/0/6-7 CAIRO-CORE-SW(config-if-range) # channel-group 2 mode active CAIRO-CORE-SW(config-if-range) # ex CAIRO-CORE-SW(config) # int port-channel 2 CAIRO-CORE-SW(config-if) # switchport mode trunk CAIRO-CORE-SW(config-if) # ex CAIRO-CORE-SW(config) # int range gig1/0/8-9 CAIRO-CORE-SW(config-if-range) # channel-group 3 mode active CAIRO-CORE-SW(config-if-range) # ex CAIRO-CORE-SW(config) # int port-channel 3 CAIRO-CORE-SW(config-if) # switchport mode trunk CAIRO-CORE-SW(config-if) # ex CAIRO-CORE-SW(config) # int gig1/0/2 CAIRO-CORE-SW(config-if) # switchport mode trunk CAIRO-CORE-SW(config) # do wr |

- 서브넷팅 및 IP 주소 할당(단계 : 9)

- Cairo Telco Network

| Category | Network & Subnet Mask | Vlaid Host Address | Default Gateway | Boradcast Address |

| WLAN | 10.20.0.0/16 | 10.20.0.1~10.20.255.254 | 10.20.0.1 | 10.20.255.254 |

| LAN | 192.168.10.0/24 | 192.168.10.1~192.168.10.254 | 192.168.10.1 | 192.168.10.255 |

| VoIP | 172.16.10.0/25 | 172.16.10.1~172.16.10.254 | 172.16.10.1 | 172.16.10.255 |

| DMZ | 10.10.10.0/28 | 10.10.10.1~10.10.10.14 | 10.10.10.1 | 10.10.10.15 |

- 방화벽, 라우터 및 L3 스위치 사이

| No. | Network Address |

| FWL-MLSW1 | 10.30.30.0/30 |

| FWL-ISP | 197.200.100.0/30 |

| ISP-CLOUD | 20.20.20.0/30 |

| CLOUD | 30.30.30.30/8 |

| FW | PERIMETER-FW(config-if) # int gig1/1 PERIMETER-FW(config-if) # no shu PERIMETER-FW(config-if) # security-level 100 PERIMETER-FW(config-if) # ip add 10.30.30.1 255.255.255.252 PERIMETER-FW(config-if) # int gig1/2 PERIMETER-FW(config-if) # no security-level 100 PERIMETER-FW(config-if) # nameif DMZ PERIMETER-FW(config-if) # security-level 70 PERIMETER-FW(config-if) # ip add 10.10.10.1 255.255.255.240 PERIMETER-FW(config-if) # ex PERIMETER-FW(config) # int gig1/3 PERIMETER-FW(config-if) # no shu PERIMETER-FW(config-if) # nameif OUTSIDE PERIMETER-FW(config-if) # security-level 0 PERIMETER-FW(config-if) # ip add 197.200.100.2 255.255.255.252 PERIMETER-FW(config-if) # ex PERIMETER-FW(config) # wr mem |

- DHCP 설정(단계 : 13)

- OSPF 설정(단계 : 17)

| L3 SW | CAIRO-CORE-SW(config) # ip routing CAIRO-CORE-SW(config) # router ospf 35 CAIRO-CORE-SW(config-router) # network 192.168.10.0 0.0.0.255 area 0 CAIRO-CORE-SW(config-router) # network 10.30.30.0 0.0.0.3 area 0 CAIRO-CORE-SW(config-router) # ex CAIRO-CORE-SW(config) # do wr |

| FW | PERIMETER-FW(config) # router ospf 35 PERIMETER-FW(config-router) # router-id 1.1.3.3 PERIMETER-FW(config-router) # network 10.30.30.0 255.255.255.252 area 0 PERIMETER-FW(config-router) # network 10.10.10.0 255.255.255.240 area 0 PERIMETER-FW(config-router) # network 197.200.100.0 255.255.255.252 area 0 PERIMETER-FW(config-router) # ex PERIMETER-FW(config) # wr mem |

| ISP | Router(config-if) # router ospf 35 Router(config-router) # router-id 1.1.4.4 Router(config-router) # network 197.200.100.0 0.0.0.3 area 0 Router(config-router) # network 20.20.20.0 0.0.0.3 area 0 Router(config-router) # do wr |

| Cloud | Router(config-if) # router ospf 35 Router(config-router) # router-id 1.1.7.7 Router(config-router) # network 20.20.20.0 0.0.0.3 area 0 Router(config-router) # network 30.30.30.0 0.255.255.255 area 0 Router(config-router) # do wr |

- 방화벽 인터페이스 보안 영역 및 수준, SSH 액세스 제어 설정(단계 : 18, 19)

| FW | PERIMETER-FW(config) # object network INSIDE-OUT PERIMETER-FW(config-network-object) # subnet 192.168.10.0 255.255.255.0 PERIMETER-FW(config-network-object) # nat (INSIDE, OUTSIDE) dynamic interface PERIMETER-FW(config-network-object) # ex PERIMETER-FW # conf t PERIMETER-FW(config) # object network INSIDE-OUT2 PERIMETER-FW(config-network-object) # subnet 10.20.0.0 255.255.0.0 PERIMETER-FW(config-network-object) # nat (INSIDE,OUTSIDE) dynamic interface PERIMETER-FW(config-network-object) # ex PERIMETER-FW # conf t PERIMETER-FW(config) # object network INSIDE-OUT3 PERIMETER-FW(config-network-object) # subnet 10.10.10.0 255.255.255.240 PERIMETER-FW(config-network-object) # nat (DMZ,OUTSIDE) dynamic interface PERIMETER-FW(config-network-object) # ex PERIMETER-FW # conf t PERIMETER-FW(config) # route OUTSIDE 0.0.0.0 0.0.0.0 197.200.100.1 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit icmp any any PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit udp any any eq 76 PERIMETER-FW(config) # no access-list INSIDE-DMZ extended permit udp any any eq 76 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit udp any any eq 67 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit udp any any eq 68 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit udp any any eq 53 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit tcp any any eq 53 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit tcp any any eq 8080 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit tcp any any eq 443 PERIMETER-FW(config) # access-list INSIDE-DMZ extended permit tcp any any eq 8443 PERIMETER-FW(config) # access-group INSIDE-DMZ in interface DMZ PERIMETER-FW(config) # wr mem |

- SSH 및 WLC 설정(단계 : 4)

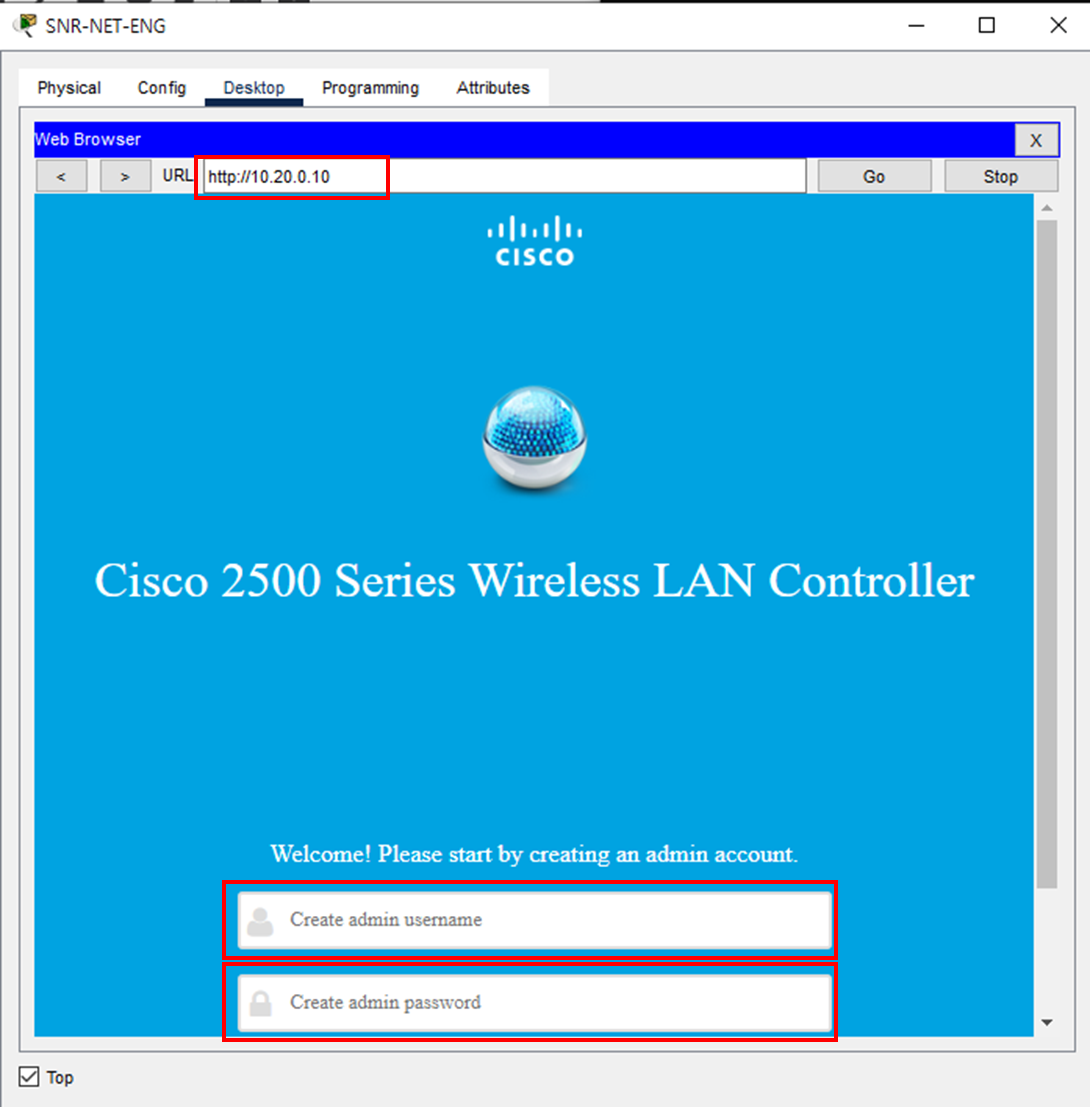

- SNR-NET-ENG PC에서 Web Browser(10.20.0.10) 접속 및 계정 생성

- 이름 및 IP 주소 설정

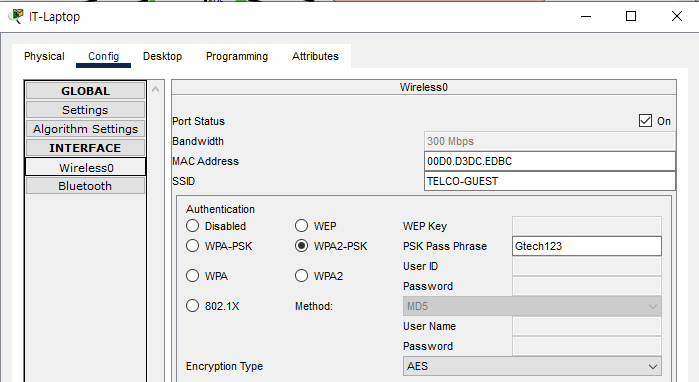

- 네트워크 이름 및 비밀번호 설정

- 설정 결과 및 적용

- 설정 창이 뜨면 "Ok"를 눌러 적용

- ping 테스트 및 HTTPS로 WLC 사이트 접속

- WLANs 탭에서 새로운 WLANs 생성(General에서 Status Enabled, Security에서 WPA+WPA2 및 WPA2 Policy 설정)

- SmartPhone 및 Laptop으로 설정 Test

- SNR-NET-ENG에서 AZUER-VM 으로 Ping test (Error 발생 - 해결 예정)

- 방화벽 설정

| FW | PERIMETER-FW(config) # access-list INSIDE-OUTSIDE permit icmp any any PERIMETER-FW(config) # access-list INSIDE-OUTSIDE permit tcp any any eq 80 PERIMETER-FW(config) # access-list INSIDE-OUTSIDE permit tcp any any eq 8080 PERIMETER-FW(config) # access-list INSIDE-OUTSIDE permit tcp any any eq 443 PERIMETER-FW(config) # access-list INSIDE-OUTSIDE permit tcp any any eq 8443 PERIMETER-FW(config) # access-group INSIDE-OUTSIDE in interface OUTSIDE |

- VOIP 설정

| CISCO-VOICE | VoIP-Router(config) # int fa0/0 VoIP-Router(config-if) # no shut VoIP-Router(config-if) # ex VoIP-Router(config) # int fa0/0.101 VoIP-Router(config-subif) # encapsulation dot1Q 101 VoIP-Router(config-subif) # ip add 172.16.10.1 255.255.255.0 VoIP-Router(config-subif) # ex VoIP-Router(config) # service dhcp VoIP-Router(config) # ip dhcp pool VOIP VoIP-Router(dhcp-config) # network 172.16.10.0 255.255.255.0 VoIP-Router(dhcp-config) # option 150 ip 172.16.10.1 VoIP-Router(dhcp-config) # ex VoIP-Router(config) # telephony-service VoIP-Router(config-telephony) # max-ephones 10 VoIP-Router(config-telephony) # max-dn 10 VoIP-Router(config-telephony) # ip source-address 172.16.10.1 port 2000 VoIP-Router(config-telephony) # ex VoIP-Router(config) # ephone-dn 1 VoIP-Router(config-ephone-dn) # number 1001 VoIP-Router(config-ephone-dn) # ex VoIP-Router(config) # ephone-dn 2 VoIP-Router(config-ephone-dn) # number 1002 VoIP-Router(config-ephone-dn) # ex VoIP-Router(config) # ephone-dn 3 VoIP-Router(config-ephone-dn) # number 1003 VoIP-Router(config-ephone-dn) # ex VoIP-Router(config) # ephone-dn 4 VoIP-Router(config-ephone-dn) # number 1004 VoIP-Router(config-ephone-dn) # ex VoIP-Router(config) # ephone-dn 5 VoIP-Router(config-ephone-dn) # number 1005 VoIP-Router(config-ephone-dn) # ex VoIP-Router(config) # ephone-dn 6 VoIP-Router(config-ephone-dn) # number 1006 VoIP-Router(config-ephone-dn) # ex VoIP-Router(config) # telephony-service VoIP-Router(config-telephony) # auto assign 1 to 10 VoIP-Router(config-telephony) # ex VoIP-Router(config) # do wr |

728x90

'Packet Tracer > 프로젝트' 카테고리의 다른 글

| [Enterprise Project 8] 금융회사 네트워크 설계 (3) | 2024.12.02 |

|---|---|

| [Enterprise Project 6] 캠퍼스 네트워크 설계 (2) (1) | 2024.11.27 |

| [Enterprise Project 5] 은행 네트워크 (3) | 2024.11.27 |

| [Enterprise Project 4] 캠퍼스 네트워크 설계 (1) (0) | 2024.11.24 |

| [Enterprise Project 3] 호텔 관리 네트워크 설계 (3) | 2024.11.24 |